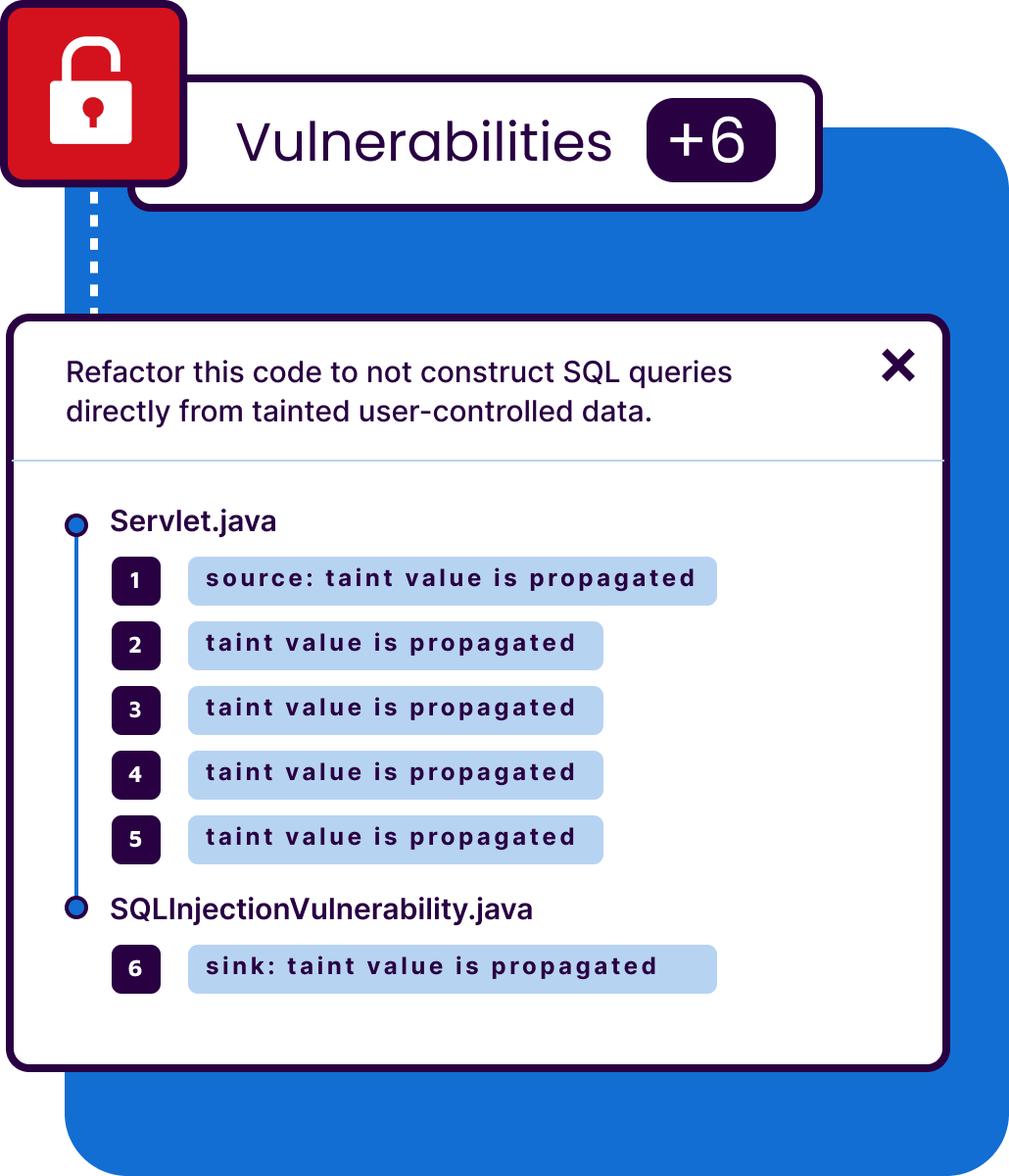

Sonar offers extensive language coverage for OWASP vulnerability detection, supporting popular frameworks like Java, JavaScript, TypeScript, Python, C#, C++, and more. Its rule engine is regularly updated to address security risks specific to each language and framework, enabling comprehensive application security for diverse technology stacks.

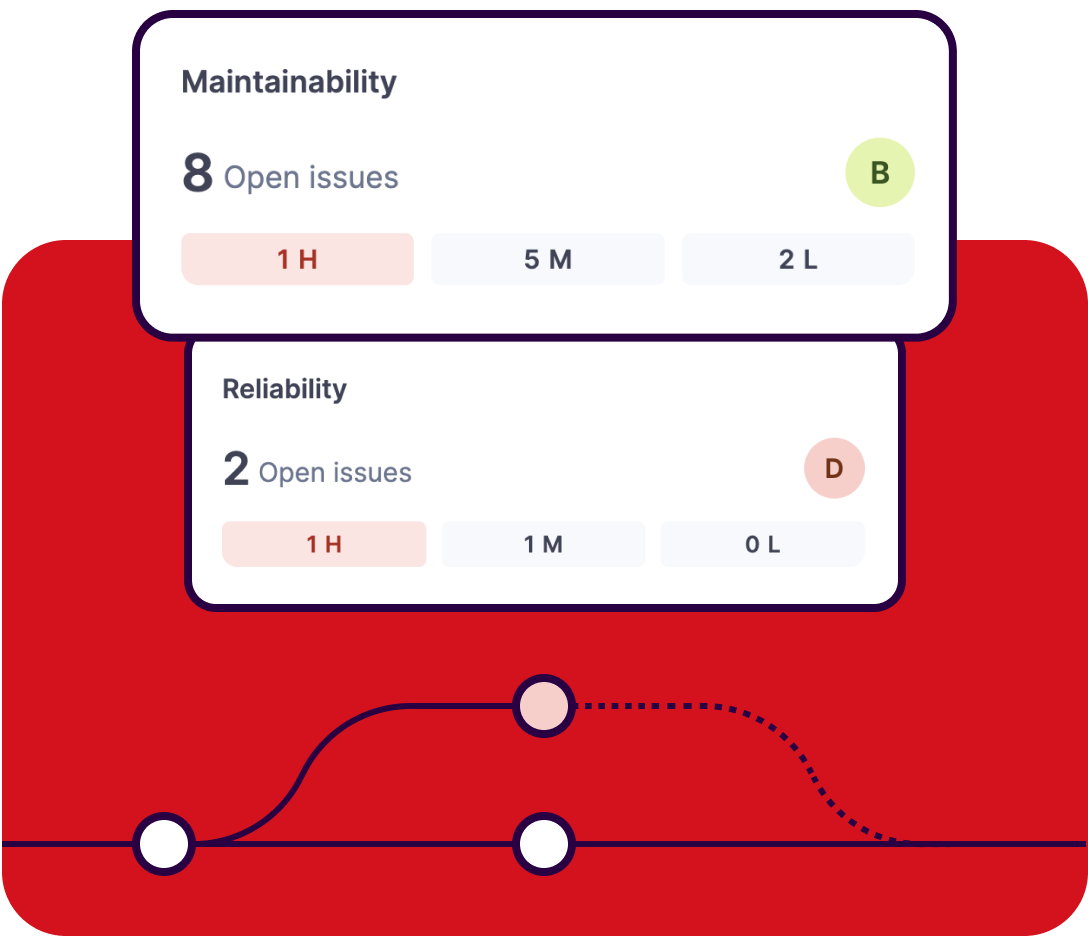

Developers can leverage Sonar across monoliths, microservices, web, and mobile applications, extending OWASP-aligned security inspection throughout their entire development landscape. This broad coverage ensures teams can maintain industry best practices and defend against emerging threats regardless of their technology environment.